Definition

DevSecOps ist die Integration kontinuierlicher Sicherheitstests in jede Phase des Software-Lebenszyklus (SDLC). Im Rahmen eines DevSecOps-Ansatzes teilen sich Entwicklungs-, Sicherheits- und Operation-Teams die Verantwortung für die Erstellung sicherer Software.

Übersicht

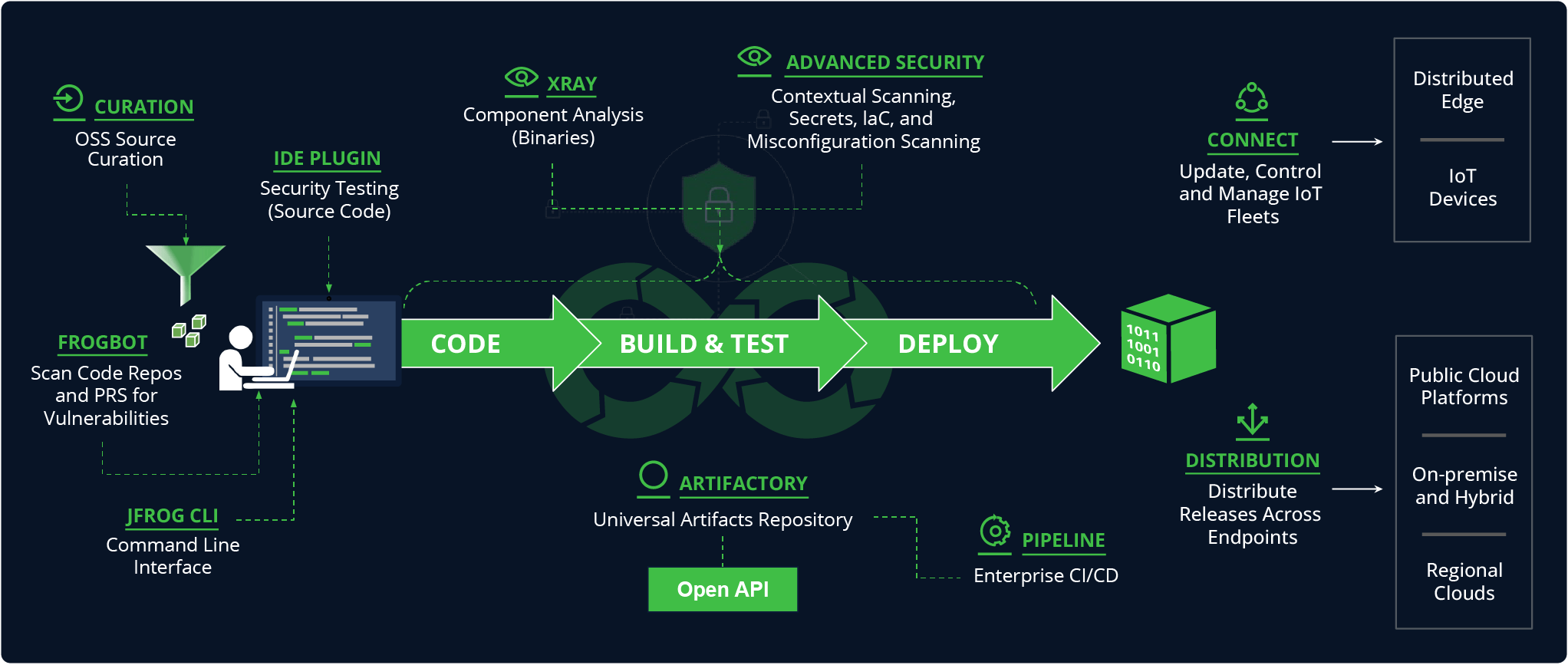

DevSecOps hat die Art und Weise, wie, wo und wann Schachstellenscans und Sicherheitstests innerhalb der verschiedenen Phasen des Softwarelebenszyklus (SDLC) durchgeführt werden, intensiviert. Mit der Behebung von Fehlern und der Entwicklung neuer Features wiederholt sich sich dieser Prozess permanent und schafft damit die Vision eines sicheren Software Development Lifecycle (SSDLC).

Ablauf des Software Development Life Cycles mit den jeweiligen JFrog Lösungen für jede Phase (klicken für größere Ansicht)

Der Ursprung von DevSecOps

Die Notwendigkeit von DevSecOps ergab sich aus der zunehmenden Geschwindigkeit und dem Tempo, mit dem Software entwickelt, überarbeitet und eingesetzt wird. Mit der zunehmenden Frequenz der Releases stieg auch die Anzahl der Schwachstellen, die mit eingeführt wurden. Neben der gestiegenen Dynamik setzte sich in der Branche auch ein Trend zur komponentenbasierten Entwicklung unter Verwendung von Open-Source-Paketen durch, was zwar zur Beschleunigung des Developments beitrug, aber auch eine ganze Reihe neuer Herausforderungen und potenzieller Sicherheitsrisiken mit sich brachte.

Kurz gesagt, DevSecOps hat sich zu einer eigenen Disziplin entwickelt, die heute dafür verantwortlich ist, Sicherheitsaspekte in jeden Schritt des Lebenszyklus der Softwareentwicklung einzubringen. Darüber hinaus muss sich DevSecOps auch weiterhin an neue Infrastrukturen, neue Technologien, neue Bedrohungen und neue Best Practices anpassen, um die Bereitstellung sicherer und zuverlässiger Softwareanwendungen gewährleisten zu können.

Zum Stellenwert und den Vorteilen von DevSecOps

Mehr als 90 % aller Anwendungen verwenden heute Open-Source-Pakete. Dies bringt möglicherweise Komplikationen innerhalb einer Organisation mit sich, wie z. B.:

- Sicherheitslücken

- Lizenz-Probleme

Wer sich nur auf die Berichte der Entwickler und manuelle Prozesse verlässt, erhält nur ein unvollständiges Bild. Daher sind Sicherheit und Compliance ein wesentlicher Bestandteil des DevSecOps-Prozesses.

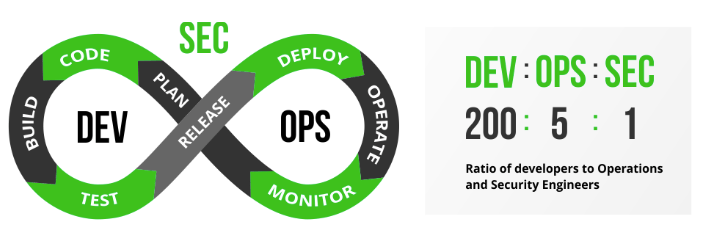

Das Verhältnis vom Entwicklern zu Operation und Security Spezialisten

Das Verhältnis von Entwicklern zu Betriebspersonal und Security Engineers liegt bei etwa 200:5:1. Das bedeutet, dass jedes Problem, das von einem Schwachstellenanalyse-Tool identifiziert wird, von einem sehr kleinen Sicherheitsteam untersucht werden muss, dem möglicherweise sogar das technische Hintergrundwissen fehlt. Diese Problematik lässt sich entschärfen, indem die Verantwortung für Sicherheit und Lizenz-Compliance auf die Entwickler- und Betriebs-Teams verlagert (“Shift-Left”) und so im Rahmen des DevSecOps-Ansatzes das Thema Security früher in den Software Development Lifecycle (SDLC) integriert wird.

Die Identifizierung von Sicherheitsproblemen zu einem früheren Zeitpunkt in der CI/CD-Pipeline und die Automatisierung von Sicherheits- und Compliance-Prozessen im Softwareentwicklungszyklus (SDLC) statt manueller Prozesse sind von entscheidender Bedeutung. Unternehmen, die auf das “Sec” im DevOps-Prozess verzichten, könnten mit Sicherheits- und Lizenzierungsproblemen konfrontiert werden, die so kurz vor der Veröffentlichung ihrer Software auftreten, dass ihre Behebung zusätzliche Kosten verursacht.

DevSecOps Prinzipien

Die Einführung und Umsetzung von DevSecOps in einem Unternehmen erfordert Veränderungen in der Kultur und im operativen Betrieb. Dazu gehören: Sicherheitstrainings, Tools und Ressourcen. Im Folgenden finden Sie einige nützliche Konzepte für den notwendigen Wandel in Ihrer Unternehmenskultur.

Security champions

Diese Teammitglieder sind für die generellen Sicherheitsaspekte verantwortlich und stellen sicher, dass diese in der DevOps-Pipeline berücksichtigt und allen übrigen Teammitgliedern nahe gebracht werden. Ein Security Champion im Entwicklungsteam leitet zum Beispiel die Implementierung und Verwendung von:

- Static Application Security Testing (SAST), um Sicherheitslücken im Quellcode zu entdecken

- Software Composition Analysis (SCA) für eine Übersicht über Open-Source-Abhängigkeiten.

Ein Security Champion im QA-Team dagegen sorgt für die Implementierung von:

- Dynamic Application Security Testing (DAST) als Teil der automatisierten Qualitätssicherung

Sicherheit als integraler Bestandteil des gesamten Prozesses

DevSecOps-Praktiken machen Sicherheit zu einem fixen Bestandteil des SLDC anstatt sie erst kurz vor der Freigabe der Software für das Produktivbetrieb zu berücksichtigen. Das heißt, dass Entwickler Sicherheitsscans bereits in den Build-Prozess und in ihre IDE-Umgebung integrieren, um anfällige Abhängigkeiten zu identifizieren.

Einfach verfügbare Daten

Die Zahl der Entwickler ist 200:1 höher als die der Sicherheitsspezialisten. Durch die Verwendung spezieller IDE-Plugins können Security- Informationen direkt in die von den Entwicklern genutzten Tools einfließen, so dass sie leicht übernommen werden können. Stellen Sie den Entwicklern Best Practices zur Verfügung, wie sie bereits beim Schreiben ihres Codes Sicherheitsprobleme vermeiden können.

Automatisierte Governance

Zusätzlich zur manuellen Überprüfung, wie z. B. Code-Reviews, können in jeder Phase der DevOps-Pipeline Sicherheitsprüfungen eingerichtet werden, um zu entscheiden, ob Ihre Software in die nächste Phase gehen kann. Ein Governance-System kann automatisch die unternehmenseigenen Richtlinien durchsetzen und entsprechend Maßnahmen ergreifen, ohne dass eine Intervention erforderlich ist:

- Benachrichtigungen bei Sicherheits- oder Compliance-Verstößen (E-Mail, Slack, Instant Messages, Jira, etc.)

- Blockierung von Downloads

- Ablehnung von Builds, die von anfälligen Komponenten abhängen oder die Lizenzrichtlinien nicht einhalten

- Verhinderung der Bereitstellung von anfälligen Release-Bundles

Kernkonzepte von DevSecOps

Es gibt eine Reihe von Kernkonzepten in DevSecOps in Bezug auf Kommunikation und Entwicklungsmethodik, die hervorzuheben sind.

Kollaboration und Kommunikation

Eine der wichtigsten Faktoren, um sicherzustellen, dass die Sicherheit in jeder Phase der Entwicklung berücksichtigt wird, ist die Kommunikation, die die Grundlage für eine enge Zusammenarbeit zwischen Entwicklungs-, Operations- und Sicherheitsteams bildet.

Interdisziplinäre Teams

Interdisziplinäre Teams sind von wesentlicher Bedeutung, weil sie Kooperation, gemeinsame Verantwortung und einen holistischen Zugang zu Softwareentwicklung und Sicherheit schaffen. Zusammenarbeit in solchen Teams führt zu schnelleren Problemlösungen, kontinuierlichem Lernen und mehr Flexibilität. Durch das Aufbrechen von Silos und die Einbeziehung von Sicherheits-Expertise in den Development-Prozess können Unternehmen sichere Software effektiver und effizienter entwickeln und bereitstellen.

Gemeinsame Verantwortung

Gemeinsame Verantwortung bedeutet, dass das Thema Sicherheit nicht allein in den Händen eines speziellen Security-Teams liegt, sondern das gesamte Entwicklungs- und Betriebsteam dafür zuständig ist. Durch die gemeinsame Verantwortung schaffen Unternehmen eine robustere und widerstandsfähigere Sicherheitslage. So wird sichergestellt, dass die Sicherheit nicht nur ein Nebenaspekt, sondern ein integraler Bestandteil der Entwicklungs- und Betriebsprozesse ist.

Gemeinsame Kommunikationskanäle

Kommunikation fördert die Zusammenarbeit, den Informationsaustausch und eine bessere Koordination zwischen mehreren Teams und den Teammitgliedern selbst. Die gängigen Kommunikationskanäle in DevSecOps Projekten sind Team-Meetings, Online-Chats, kollaborative Kommunikationstools, Bug-Tracking-Systeme, Plattformen zum Wissensaustausch, Videokonferenzen und E-Mail. Sie schaffen die Grundvoraussetzung für den Informationsaustausch DevSecOps-Teams.

Von der DevOps Kultur zur DevSecOps Kultur

In einer DevSecOps-Kultur übernimmt jede und jeder Einzelne Verantwortung für die Sicherheit der gemeinsam entwickelten Applikationen. Die Einführung und Umsetzung von DevSecOps in einem Unternehmen erfordert daher einen Wandel in der Unternehmenskultur und ein Umdenken in den Abläufen. Da DevSecOps auf DevOps aufbaut, greift der Ansatz natürlich auch die Grundprinzipien der DevOps-Kultur zurück, ergänzt die Organisationskultur aber um einen zentralen Wert: Sicherheit.

Eine Kultur der Sicherheit

Eine Sicherheitskultur umfasst eine Reihe von Prinzipien und Praktiken, die der Sicherheit als Teil der Werte einer Organisation Priorität einräumen. Dies gilt für das gesamte Unternehmen, stellt aber im engeren Sinne von DevSecOps sicher, dass insbesondere die Entwicklungs- und Operations-Teams im Hinblick auf die für den Schutz der Software-Lieferkette erforderliche Sicherheit zusammenarbeiten.

Security Mindset

Ein Security Mindset schärft die Wahrnehmung für potenzielle Risiken und Schwachstellen im Entwicklungsprozess. Das heißt, dass proaktiv nach potenziellen Schwachstellen zu suchen, eng mit dem DevSecOps-Team zu kommunizieren und sich über die neuesten Bedrohungen zu informieren.

Security Awareness

Auch die Security Awareness spielt eine große Rolle bei DevSecOps. Um ein entsprechendes Bewusstsein zu schaffen, gilt es eine Sicherheitskultur zu fördern, die alle Aspekte der Softwareentwicklung und des Betriebs durchdringt. Alle Beteiligten müssen über potenzielle Risiken, bewährte Sicherheitsmaßnahmen und die generelle Relevanz von Security in Entwicklung und im Betrieb geschult werden.

Kontinuierliches Lernen

Die erfolgreiche Umsetzung von Sicherheitsmechanismen sollte auch auf einer Kultur kontinuierlichen Lernens und ständiger Verbesserung beruhen. Prozesse sollten regelmäßig überprüft, Verbesserungsmöglichkeiten identifiziert und Änderungen vorgenommen werden, um die Lieferkette noch besser abzusichern

Einführung von DevSecOps im Unternehmen

Bei der Implementierung von DevSecOps geht es darum, wie Sicherheit tatsächlich in Entwicklungsprozesse integriert und von DevSecOps-Teams in der Realität genutzt wird.

Den aktuellen Stand der Sicherheitsprozesse bewerten

Einer ersten Schritte bei der Einführung von DevOps- und Security-Prozessen ist die Festlegung einer Baseline, die dann zum Vergleich einzelner Punkte, wie der Geschwindigkeit von Builds, der Häufigkeit von Releases, oder der Anzahl von Sicherheitsvorfällen und anderen relevanten Metriken verwendet werden kann.

Security Vulnerability Assessment

Ein Team von Sicherheitsexperten sollte neue Angriffsvektoren analysieren, Bedrohungen überwachen, schädliche Pakete scannen und potenzielle Sicherheitslücken identifizieren. Ihre Einschätzung hilft, Schwachstellen in den aktuellen Prozessen zu ermitteln und eine Basis für Verbesserungen zu schaffen.

DevOps-Reifegradbewertung

Zwar ist die Durchführung einer DevOps-Reifegradbewertung nicht zwingend erforderlich, doch kann sie bei der Implementierung von DevSecOps in Unternehmen durchaus hilfreich sein. Sie ermöglicht ein besseres Verständnis aktueller Abläufe und hilft bei der Definition von Zielen und der Entwicklung einer Roadmap, indem sie Risiken und Herausforderungen identifiziert, die Ressourcenzuweisung erleichtert, kontinuierliche Verbesserungen vorantreibt und alle Stakeholder einbindet.

Sicherheit in die DevOps Pipelines bringen

So wie die DevSecOps-Kultur die Sicherheit in die klassische DevOps-Denkweise integriert, so integrieren DevSecOps-Pipelines Sicherheitsaspekte in die klassische DevOps-CI/CD-Pipeline. Die Integration in DevSecOps-Pipelines stellt sicher, dass Sicherheit in jeder Phase des Entwicklungsprozesses berücksichtigt wird.

Secure Coding nutzen

Es ist wesentlich, sicherzustellen, dass für CI/CD-Server, Quellcode-Verwaltungssysteme und andere Tools, die Entwickler während der Codingphase verwenden, strenge Zugriffskontrollen existieren. Ansonsten besteht die Gefahr, dass Angreifer die Entwicklungsumgebung kompromittieren und bösartigen Code in die Anwendung einschleusen, wie es etwa bei der SolarWind-Attacke der Fall war.

Infrastructure as Code (IaC)

Wenn Infrastruktur in Form von Code bereitgestellt wird, sollten die IaC-Dateien überprüft werden, um zu gewährleisten. dass die Konfiguration und damit Cloud-Deployments auch sicher sind. Ein IaC-Security-Scanner ist ein wesentliches Tool, mit dem Sie potenzielle IaC-Sicherheitsprobleme proaktiv lösen können.

Compliance as Code

Automatisieren Sie die Einhaltung gesetzlicher und behördlicher Regulierungen durch den Einsatz einer Software Bill of Materials. Durch die Definition granularer Richtlinien und die Automatisierung der Governance über die gesamte Software-Lieferkette hinweg lassen sich immer strengere Compliance-Anforderungen mit minimalem Aufwand erfüllen.

Tools und Technologien in DevSecOps

Es gibt verschiedene Arten von Sicherheits- und Compliance-Tools für unterschiedliche Aspekte des SDLC. Dazu gehören: Static Code Analysis (SAST), Software Composition Analysis (SCA) und verschiedene Ansätze zum Testen von Code auf Schwachstellen (DAST und IAST). Darüber hinaus gibt es Werkzeuge, die darauf abzielen, Binärdateien in Produktionsumgebungen zu überwachen und vor Angriffen zu schützen, die Schwachstellen im Code oder in der Entwicklungsumgebung ausnutzen. Idealerweise sollten DevSecOps-Teams Tools einsetzen, die alle diese Bereiche abdecken, um eine möglichst umfassende SDLC-Sicherheit zu erreichen.

Security Testing

Um potenzielle Angriffe zu verhindern, stehen verschiedene Sicherheitstest zu Verfügung, um Schwachstellen, Bedrohungen und Risiken in einer Software oder ihrer Umgebung zu finden.

Static Application Security Testing (SAST)

Static Application Security Testing (SAST) Tools können Ihnen dabei helfen, Schwachstellen in Ihrem selbst geschriebenen Code aufzuspüren. Ihre Developer sollten mit SAST-Tools vertraut sein und diese als automatisierten Prozess im Entwicklungsprozess einsetzen. Dadurch lassen sich potenzielle Schwachstellen bereits in einem frühen Stadium des DevOps-Zyklus erkennen und beheben.

Dynamic Application Security Testing (DAST) & Interactive Application Security Testing (IAST)

Dynamische und interaktive Anwendungstests (DAST und IAST) testen die offenen Schnittstellen der laufenden Anwendung und suchen nach Schwachstellen und Fehlern. Während DAST die Anwendung als Blackbox betrachtet, verwendet IAST ein Setup, das Techniken der dynamischen Anwendungssicherheit (DAST) und der statischen Anwendungssicherheit (SAST) kombiniert, um die Genauigkeit der Anwendungssicherheitstests zu erhöhen.

Container Runtime Security Testing

Container Runtime Security Tools überwachen die Container in ihrer Laufzeitumgebung. Solche Tools bieten verschiedene Funktionen wie Firewalls auf verschiedenen Ebenen, Anomalieerkennung auf Basis von Verhaltensanalysen und vergleichbaren Variablen im Zusammenhang mit Laufzeitumgebungen.

In Blick in die Zukunft von DevSecOps

Das Auftauchen immer neuer Bedrohungen, Sicherheitslücken und Angriffsvektoren ist ein ständiger Zustand der Veränderung im Sicherheitsbereich. Unternehmen können aufkommende Sicherheitsbedenken effektiv bewältigen, indem sie ihre DevSecOps-Methoden proaktiv anpassen und sich über zukünftige Trends und Innovationen auf dem Laufenden halten.

DevSecOps in Cloud-Native Umgebungen

DevSecOps umfasst auch Entwicklungen in Cloud-nativen Umgebungen, um die Chancen und Probleme zu bewältigen, die sich durch den Einsatz von Cloud-Technologien ergeben, wie:

- Serverless Umgebungen

- IaC Security

- Container Security

- Cloud Security Posture Management (CSPM)

- Tools für eine DevSecOps Cloud Automation

- Cloud-Native Security

- Shift-Left Security

Mit einem Schwerpunkt auf dem Schutz von Cloud-Native-Ressourcen zeigen diese Trends, wie sich DevSecOps-Techniken in der Cloud während des gesamten SDLC kontinuierlich weiterentwickeln, um die Sicherheit und Compliance von Cloud-Native-Anwendungen und -Infrastrukturen zu wahren.

AI, maschinelles Lernen und Security

AI/ML-Technologien haben enormes Potenzial, DevSecOps-Teams bei automatisierten Sicherheitstests, Threat Intelligence, Anomalie-Erkennung und Analysen erheblich zu unterstützen.

Obwohl AI DevSecOps helfen kann, kann sie die Expertise und Entscheidungskompetenz eines menschlichen Teams noch nicht ersetzen. Zum jetzigen Zeitpunkt sollten AI-Tools daher als ein Werkzeug zur Verbesserung der DevSecOps-Effizienz betrachtet werden, das den Teammitgliedern Zeit verschafft, sich auf Kernaufgaben und langfristige Sicherheitsziele zu konzentrieren.

JFrogs Software Supply Chain Plattform

Die JFrog Plattform ist die universelle Software Supply Chain Lösung für DevOps, DevSecOps und MLOps. Mit mehr als 50 Integrationen kann die Plattform Ihr gesamtes Tool-Ökosystem einbinden und bietet ein automatisiertes, integriertes, skalierbares und sicheres Software Supply Chain Management.

Mehr Infos rund um das Thema DevSecOps finden Sie auf diesen Seiten. Wenn Sie JFrog direkt auszuprobieren möchten, starten Sie ganz einfach hier Ihre kostenlose Testversion.